Sesión 8: Amenazas y vulnerabilidades

¡Hola a todos!

El tema tratado hoy es realmente importante y útil, ya que para protegernos de los posibles peligros será más efectivo si conocemos las amenazas posibles que podemos sufrir y también conocer nuestras propias vulnerabilidades pues será por ahí donde será más probable recibir un ataque.

Para ello, vamos a establecer un índice o esquema de este tema en torno a:

- Amenazas

- Vulnerabilidades

- Investigación de vulnerabilidades

Amenazas

Las amenazas son elementos capaces de atacar un sistema de información, aprovechando una vulnerabilidad. En otras palabras, es una advertencia de un posible daño a un activo de información.

Existen diversos tipos de amenazas que podemos clasificar en:

- Humanas / Naturales

- Accidentales: existen sin que sean premeditadas (Ej. bugs, amenazas naturales..)

- Intencionales – Mal intencionadas

- Pasivas: no causarían ninguna modificación de la información, estado o funcionamiento. (Ej. escuchas)

- Activa: alteran la información, estado o funcionamiento. (Ej. Envenenamiento de enrutado)

Podemos apreciar un crecimiento de las amenazas a medida que pasan los años. Podríamos decir que los hackers se van sofisticando y encuentran nuevos métodos y seguidores que promueven mayor número de ataques.

También hemos de tener en cuenta los diferentes modelos de amenaza que existen, las combinaciones de amenazas mediante las cuales van a realizar el ataque. Entre ellas podemos nombrar: interrupción, intercepción, modificación, fabricación...

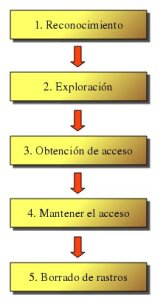

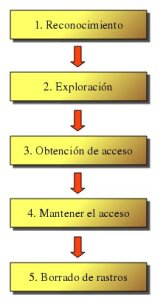

Todo ataque informático consta de diferentes fases:

Conocer las diferentes etapas que conforman un ataque informático brinda la ventaja de aprender a pensar como los atacantes y a jamás subestimar su mentalidad. Desde la perspectiva de un profesional en seguridad, se debe aprovechar esas habilidades para comprender y analizar la forma en que los atacantes llevan a cabo un ataque.

Se denomina así a los ataques que se aprovechan de la vulnerabilidad humana para atacar por ahí. Como curiosidad os adjunto un caso real en el que se puso un teclado falso sobre un cajero para llevarse el pin de las tarjetas.

Se denomina así a los ataques que se aprovechan de la vulnerabilidad humana para atacar por ahí. Como curiosidad os adjunto un caso real en el que se puso un teclado falso sobre un cajero para llevarse el pin de las tarjetas.

El tema tratado hoy es realmente importante y útil, ya que para protegernos de los posibles peligros será más efectivo si conocemos las amenazas posibles que podemos sufrir y también conocer nuestras propias vulnerabilidades pues será por ahí donde será más probable recibir un ataque.

Para ello, vamos a establecer un índice o esquema de este tema en torno a:

- Amenazas

- Vulnerabilidades

- Investigación de vulnerabilidades

Amenazas

Las amenazas son elementos capaces de atacar un sistema de información, aprovechando una vulnerabilidad. En otras palabras, es una advertencia de un posible daño a un activo de información.

Existen diversos tipos de amenazas que podemos clasificar en:

- Humanas / Naturales

- Accidentales: existen sin que sean premeditadas (Ej. bugs, amenazas naturales..)

- Intencionales – Mal intencionadas

- Pasivas: no causarían ninguna modificación de la información, estado o funcionamiento. (Ej. escuchas)

- Activa: alteran la información, estado o funcionamiento. (Ej. Envenenamiento de enrutado)

Podemos apreciar un crecimiento de las amenazas a medida que pasan los años. Podríamos decir que los hackers se van sofisticando y encuentran nuevos métodos y seguidores que promueven mayor número de ataques.

También hemos de tener en cuenta los diferentes modelos de amenaza que existen, las combinaciones de amenazas mediante las cuales van a realizar el ataque. Entre ellas podemos nombrar: interrupción, intercepción, modificación, fabricación...

Todo ataque informático consta de diferentes fases:

Conocer las diferentes etapas que conforman un ataque informático brinda la ventaja de aprender a pensar como los atacantes y a jamás subestimar su mentalidad. Desde la perspectiva de un profesional en seguridad, se debe aprovechar esas habilidades para comprender y analizar la forma en que los atacantes llevan a cabo un ataque.

ATAQUES DE INGENIERÍA SOCIAL

Se denomina así a los ataques que se aprovechan de la vulnerabilidad humana para atacar por ahí. Como curiosidad os adjunto un caso real en el que se puso un teclado falso sobre un cajero para llevarse el pin de las tarjetas.

Se denomina así a los ataques que se aprovechan de la vulnerabilidad humana para atacar por ahí. Como curiosidad os adjunto un caso real en el que se puso un teclado falso sobre un cajero para llevarse el pin de las tarjetas.

CLASES DE ATACANTES

Dentro de los tipos de atacantes hay diferentes variables como por ejemplo:

-Hackers

-Crackers (blackhats): Delincuentes, se aprovechan para sacar provecho ilegítimo, altamente preparados

-Sniffers: Ojeadores, se aprovechan de la información interesante que encuentran y sacan provecho vendiéndola, etc.

-Lammers: Aficionados al hacking, los aprendices

-Script Kiddies: Descargan aplicaciones para hacer pequeños ataques, aunque en realidad ellos acaban afectados también ya que hay hackers superiores que les han engañado.

-Newbies (noob, newb): Atacantes por pishing, por ejemplo.

-Spammers: Bombardeo de información e infección a través de ahí. Pishing abusivo, etc.

Dejo aquí un enlace a un caso muy interesante acontecido en el Ayto. de Jerez, un caso de ransomware que infectó a todos los equipos del ayuntamiento. Tardaron más de una semana en arreglarlo, ya que no funcionaba ningún ordenador.

Ante esta situación de creciente aumento de ciberataques, a los que todos somos muy vulnerables, coloquialmente se alude al principio "zero trust" en Internet, por el cual se recomienda no fiarse de lo que ocurre por la red.

Una vez explicado las amenazas, pasamos a las vulnerabilidades

Son esos defectos que afectan a la seguridad de los sistemas informáticos. Los puntos débiles o fácilmente atacables de los sistemas.

Para que ocurra un ataque debe existir una vulnerabilidad o una falla explotable porque el agresor carece de oportunidades o porque

el resultado no justifica los esfuerzos necesarios ni el riesgo de ser

detectado. Es decir, debe darse simultáneamente que se de una vulnerabilidad, alguien interesado o atacante y que se tenga posibilidad de hacerlo.

Aun así, las vulnerabilidades tienen un tiempo de vida:

CREACIÓN > DESCUBRIMIENTO Y PUBLICACIÓN > EXPLOTACIÓN > DESARROLLO DEL PARCHE > DIFUSIÓN DE LA ACTUALIZACIÓN

Ahora bien, que las vulnerabilidades existen es un hecho, pero ¿cómo podemos protegerlas?

Al igual que los hackers investigan sobre ellas para atacar, los usuarios deberán investigar sobre ellas para proteger.

La manera de protegernos de las vulnerabilidades es estableciendo capas de seguridad: principio de seguridad en profundidad. Que puede significar copias de seguridad fuera del ordenador, etc.

Os animo a investigar más acerca de la protección que se puede dar a nuestras vunerabilidades.

¡Hasta la próxima!

Comentarios

Publicar un comentario